Tecnologia operativa, cybersecurity per l’OT nel 2023: i trend del settore da tenere d’occhio nel settore dell’Operational technology

Circa dieci anni fa, gli strumenti di rilevamento intrusioni e anomalie relativi alla tecnologia operativa (OT) e agli ICS (sistemi di controllo industriale) erano agli inizi. Attualmente il mercato si sta espandendo sempre di più, sviluppando soluzioni molto più avanzate.

Questo perché il settore delle operations non è in grado di concedere lunghi tempi d’inattività. Per fare un esempio: le infrastrutture critiche, l’industria produttiva e le strutture iperconnesse rappresentano ottimi bersagli per i criminali informatici.

Tecnologia operativa: il proof of concept

Infatti, prima il cosiddetto “proof of concept” (prova di fattibilità) consisteva nel garantire che il software per gli ambienti di controllo industriale e di processo non avrebbe danneggiato sistemi e reti da proteggere.

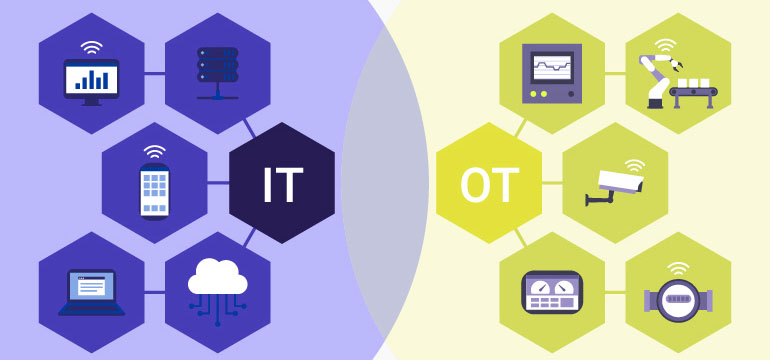

Oggi, invece, la prova di fattibilità è diventata una competizione tra i migliori provider per dimostrare di comprendere più a fondo i sistemi OT-ICS e l’integrazione IT-IoT. Importanti sono anche il supporto di partnership e le strategie go-to-market, senza dimenticare l’applicazione orizzontale tra diversi settori.

L’IT e l’OT sono settori diversi con priorità differenti, eppure molte imprese dell’ambito cybersecurity, che si occupano già di IT, sono entrate anche nel mercato della cybersecurity OT. Gli esperti prevedono un grande aumento della competizione entro quest’anno. Trasformazione digitale, affidabilità, interoperabilità, governance e standard rimangono gli elementi che guidano il mercato.

Fiducia e fattibilità non si escludono a vicenda

Nel 2022 è stata dimostrata la potenziale gravità di cyber attacchi sui processi industriali. Incontroller, infatti, ha previsto un attacco mirato, che tuttavia è stato scoperto prima di causare incidenti. Questo ha dato prova che investire nella cybersecurity per le attività industriali può generare un ROI effettivo. L’attacco di Incontroller è solo il quarto mirato ai sistemi di controllo industriale, e l’intervento di risposta ha richiesto fiducia e verifica di fattibilità tra il fornitore ICS e i team preposti alla sicurezza.

Negli USA, intanto, la CISA – Cybersecurity and Infrastructure Security Agency ha pubblicato linee-guida specifiche. Questo per migliorare il contributo di proprietari e operatori rispetto ai processi di regolamentazione e per il Cyber Incident Reporting for Critical Infrastructure Act (CIRCIA). Anche l’UE sta portando avanti due nuovi mandati che forniranno “un quadro giuridico aggiornato per rafforzare la resilienza fisica e informatica”.

Rafforzare la cybersecurity

Molti Paesi nel mondo stanno continuando a rafforzare le iniziative di cybersecurity. Addirittura, in caso di conflitti, vengono promosse operazioni ufficiali per raccogliere degli “eserciti di cyber volontari” che aiutano le nazioni a fronteggiarli.

Inoltre, il Modello di sicurezza Fiducia Zero (il cosiddetto “Zero Trust”, Sicurezza Senza Perimetri) ora è più complesso che mai, essendosi arricchito di numerose definizioni e meccanismi d’implementazione. Secondo la famosa “assume breach”, la sicurezza perimetrale è insufficiente per difendersi dalle moderne minacce informatiche. I principi di Zero Trust sono importantissimi, in quanto consentono di ridurre il tempo di permanenza e la gravità degli impatti potenziali.

Zero Trust potrebbe sembrare un semplice pacchetto di best practice, eppure per applicarlo occorre conoscere le tecnologie che interagiscono, cosa viene richiesto e come limitare l’accesso alle informazioni e al comando dei sistemi.

Premi assicurativi

Stando al CIAB – Council of Insurance Agents and Brokers, nel 2022 i premi assicurativi per la cybersecurity sono aumentati in media del 28% solo nella prima metà dell’anno.

E il NIST ha aggiornato le linee-guida per la gestione del rischio nella cybersecurity, sottolineando come i fattori di fiducia e sicurezza siano fondamentali nella tecnologia operativa. In merito alla cybersecurity industriale, nel 2022 maggiore attenzione è stata rivolta al monitoraggio per OT e ICS. Il monitoraggio continuo è quindi prioritario per la prevenzione e il rilevamento degli incidenti informatici.

Cosa ci attende

Oltre alla necessità di definire e implementare SBOM – Software Bill of Materials per eventuali crisi internazionali, non è facile individuare le nuove priorità in ambito OT e ICS. I dati, infatti, sono spesso privati, “distribuiti” o coperti da paywall. Il 2023, tuttavia, dovrebbe essere un anno di svolta, che richiederà investimenti nella cybersecurity per la prevenzione di potenziali recessioni. Queste, infatti, rischiano di aumentare la forza dei ransomware e aggravare le conseguenze dei tempi d’inattività o delle perdite.

1. La governance costituirà un nuovo precedente

Anche se finora standard e framework a livello governativo hanno adottato un approccio “a fisarmonica”, estendendosi per regolamentare tutte le infrastrutture critiche, una nuova direzione può produrre maggiore consapevolezza della situazione. Il governo USA, ad esempio, sta investendo pubblicando, inoltre, una direttiva vincolante sulla scoperta degli asset. E non solo, perché sta offrendo assistenza per l’implementazione della security con degli strumenti dedicati.

2. La condivisione delle informazioni assumerà più valore

Molti sono sfavorevoli all’aggregazione delle informazioni, eppure la condivisione delle informazioni richiede di attuare una condivisione in tempo reale dei dati già ai primi segnali di allarme.

È noto, infatti, che non posso esistere due attacchi identici ai sistemi OT-ICS, perciò è più difficile automatizzare le azioni di risposta. Questo significa che ogni organizzazione dovrà aspettare che si verifichi un attacco alle operations, o agli impianti di altre proprietà, per condividere firme, rilevamenti e informazioni. La condivisione d’informazioni si sposterà sempre più verso soluzioni inclusive, creative e proattive.

3. Fiducia e fattibilità per costruire soluzioni

Secondo il SANS – Report stato della cybersicurezza ICS-OT, promosso nel 2022 da Nozomi Networks, gli attori delle minacce nelle reti d’infrastrutture critiche sono apparsi competenti sulle componenti dei sistemi di controllo. In altri casi hanno mostrato, invece, la scarsa familiarità con la tecnologia operativa. Nel 2023, i cyber criminali potrebbero dimostrare di avere acquisito la capacità di modificare i sistemi OT e ICS nei settori critici.

Eppure, negli ambiti governativi e assicurativi, nei partenariati pubblico-privati e nelle relazioni internazionali c’è molta reticenza nell’investire sui settori produttivi e strutture iperconnesse. La fiducia e la fattibilità resteranno i pilastri della cybersecurity nell’OT. E gli stakeholder chiederanno prova di fiducia e fattibilità costante.

Vuoi ricevere maggiori informazioni? Contatta i nostri professionisti.